Ciao Ragazzi,

dopo qualche giorno di pausa si ritorna alla carica!

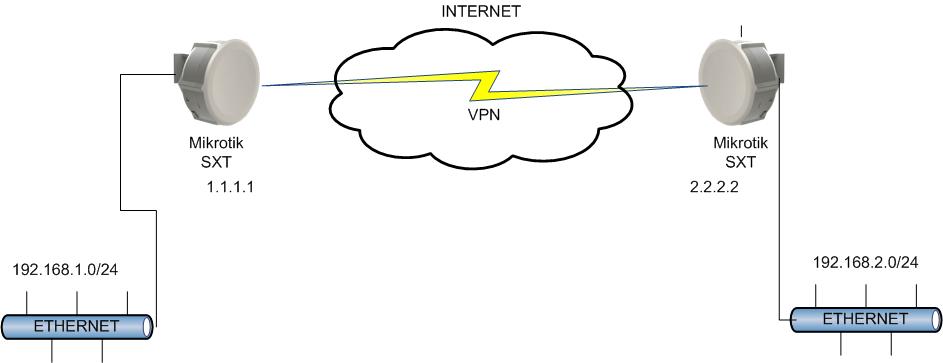

Oggi vi spiego come mettere su una VPN tra due siti che utilizzano come punto di accesso alla rete.

Una VPN (Virtual Private Network) è una rete che permette a due punti, connessi ad internet, distanti fisicamente tra loro di apparire come se fossero sulla stessa rete fisica.

Generalmente questo tipo di tunnel viene cifrato per evitare lo “sniffing” dei pacchetti dalla rete.

Esistono diversi sistemi per realizzare VPN sui dispositivi Mikrotik ognuno con vantaggi e svantaggi, ma quello più diffuso è sicuramente IPSec.

Nella figura sopra possiamo vedere come le due rete private abbiano indirizzi ip di classi diverse, 192.168.1.0/24 e 192.168.2.0/24 questo non è fondamentale ma è preferibile per evitare conflitti IP tra le due sedi remote.

Gli indirizzi 1.1.1.1 e 2.2.2.2 sono invece gli IP Pubblici con i quali le due sedi “escono” su Internet.

Quello che dobbiamo configurare principalmente sono 3 cose:

- Policy IPSec;

- Peers IPSec;

- NAT Firewall per permettere il passaggio dei pacchetti

Iniziamo!

SITO 1

IP Pubblico: 1.1.1.1

IP privato: 192.168.1.0/24

Configurazione Indirizzi IP:

/ip address

add address=192.168.1.1/24 interface=ether1-local network=192.168.1.0Aggiungiamo le regole di NAT per permettere il traffico VPN da e verso le antenne:

/ip firewall nat

add chain=srcnat comment="Nat Bypass VPN" dst-address=192.168.0.0/16

add action=masquerade chain=srcnat out-interface=pppoe-out1

Come avrete notato come dst-address ho usato una /16 questo perchè le due subnet sono differenti, quindi così sono sicuro di inglobare entrambe.

Fatto questo possiamo creare il tunnell VPN con IPSec:

/ip ipsec peer

add address=2.2.2.2/32 dpd-interval=disable-dpd enc-algorithm=3des hash-algorithm=md5 nat-traversal=no secret=!mys3cr3t

/ip ipsec policy

add dst-address=192.168.0.0/16 sa-dst-address=2.2.2.2 sa-src-address=1.1.1.1 src-address=192.168.1.0/24 tunnel=yesPer il Sito 1 abbiamo finito…passiamo al Sito 2

SITO 2

IP Pubblico: 2.2.2.2

IP privato: 192.168.2.0/24

Configurazione Indirizzi IP:

/ip address

add address=192.168.2.1/24 interface=ether1-local network=192.168.2.0Aggiungiamo le regole di NAT per permettere il traffico VPN da e verso le antenne:

/ip firewall nat

add chain=srcnat comment="Nat Bypass VPN" dst-address=192.168.0.0/16

add action=masquerade chain=srcnat out-interface=pppoe-out1Anche per il Sito 2 come dst-address ho usato una /16 questo perchè le due subnet sono differenti, quindi così sono sicuro di inglobare entrambe.

Fatto questo possiamo creare il tunnell VPN con IPSec:

/ip ipsec peer

add address=1.1.1.1/32 dpd-interval=disable-dpd enc-algorithm=3des hash-algorithm=md5 nat-traversal=no secret=!mys3cr3t

/ip ipsec policy

add dst-address=192.168.0.0/16 sa-dst-address=1.1.1.1 sa-src-address=2.2.2.2 src-address=192.168.2.0/24 tunnel=yesIl gioco è fatto!

Enjoy!

Linux 360° | Italia Notizie, guide e tutorial per il mondo Linux a 360°

Linux 360° | Italia Notizie, guide e tutorial per il mondo Linux a 360°